A continuación, tenéis su respuesta: "La Inteligencia Artificial ha abierto una nueva era de diseño gráfico y creación literaria, donde los límites de la imaginación humana son ampliados por las infinitas posibilidades del pensamiento computacional".

Vale, no es Joyce, ni ninguno de los grandes. Tampoco seguramente esté al nivel de muchos de vuestros escritores favoritos, pero sed sinceros, habéis leído cosas peores. Es más, muchos de los escritores de Bestseller, si hablamos de la calidad literaria, escriben peor.

Esa creo que es su principal cualidad. No se persigue, por ahora, la sublimación del diseño ni la escritura, pero ya se ha conseguido una calidad superior a la media. Y si ya estamos en este nivel, imaginad las próximas versiones.

En los últimos meses, las herramientas de Inteligencia Artificial han asombrado al mundo por su facilidad de uso, y sobre todo por su destreza. El debate sobre si las máquinas pueden hacer ciertas cosas mejor que nosotros ya empieza a formar parte del pasado. No solo pueden hacerlo, sino que lo hacen mucho más rápido.

Pero siempre se pensó que había una barrera en la creatividad. Era en el terreno de la creatividad donde la inteligencia humana no tenía rival. Esa chispa, ese momento eureka, esa inspiración se nos antojaba demasiado humana como para que una máquina pudiera emplearla.

Ahora, tras ver proyectos como los de Midjourney, Dall-E o ChatGPT, es obvio que en los apartados creativos, al menos en la realización técnica de los mismos, nos empiezan a sobrepasar también.

La IA no solo enroscará botellas de refresco de forma más rápida, eficiente y optimizará la logística, sino que también diseñará sus etiquetas y creará grandes slogans memorables. .

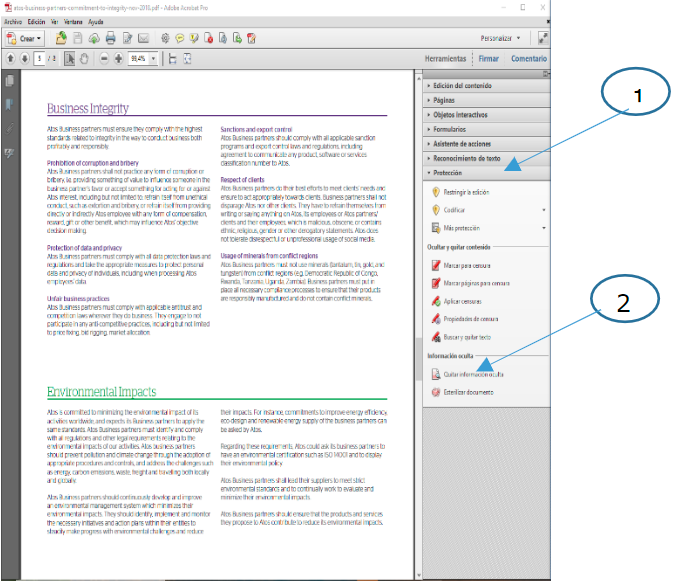

Hace años teníamos como barrera el test de Turing, que consistía en hacer preguntas a una IA para ver si sus respuestas eran indistinguibles de las de una persona. Para hacernos una idea de donde estamos ahora, solo tienes que probar ChatGPT. No solo lo ha superado, sino que nos puede acompañar la respuesta con un relato corto sobre el propio Turing junto a una imagen (del estilo que desees) con Midjourney. Esto nos da una pista de donde estamos, y por donde puede ir el futuro. Si mañana cambiaran a la mitad de la plantilla de un periódico o de una agencia de publicidad seguramente no notaríamos la diferencia.

Pero volviendo al Test de Turing, la mejor prueba de que ya no distinguimos la creación humana de la de una IA, son algunos ejemplos que he conocido recientemente.

Jorge Caín, de 2Easter hace un par de meses creó "Interrogante", un restaurante ficticio en Zaragoza realizado completamente por IA. Jorge, usando únicamente Midjourney, diseñó desde la imagen corporativa hasta una serie de platos que fue posteando en Instagram, e invitó a la gente a reservar para probarlos. En menos de un mes tenía más de 50 reservas para probar platos tan únicos, que solo existían en la red social. El Test de Turing estaba de nuevo superado.

Otro gran ejemplo es el de Javier López (@javilop) que decidió inventarse en Twitter una película ficticia, "The Artifact". Un metraje perdido hacía décadas que alguien había encontrado, remasterizado y donde se descubrían una serie de muertes y acontecimientos increíbles durante el rodaje. A lo largo del popular hilo de Twitter se iba desgranando la historia con planos de la supuesta película realizados con IA. De hecho, incluso para los primeros bocetos de la historia trabajó conjuntamente con ChatGPT.

Este segundo ejemplo es muy interesante, porque no solo "engañó" a muchos lectores, sino que produjo un enconado debate sobre si la IA es una herramienta legítima del proceso creativo, o es un atajo que rebaja al autor. Javier, por su parte lo tiene claro. Es una herramienta. La idea original es suya, y de hecho no solo no ha omitido el uso de IA, sino que lo hizo público nada más concluir la acción.

Pero hay otros debates que sin duda también surgirán en el corto y medio plazo al ritmo que evoluciona la IA.

¿Nos quitará el trabajo la IA?

Esta quizás es la pregunta más obvia y recurrente. Y no hablamos solo de diseñadores y redactores, que han sido los usos más masivos, hablamos de cualquier profesión. ChatGPT, por hablar de la IA más conocida, no solo redacta, también programa, juega al ajedrez, deduce ecuaciones matemáticas... Y todo ello lo consigue con la primera versión que se ha liberado. En los próximos meses veremos cómo esta revolución parece de juguete en comparación con lo que está por venir.

Porque tras esta IA llegarán nuevas que no sean tan transversales, y se especializarán en una determinada área. Pongamos como ejemplo la medicina. Podemos ver la IA como la tecnología que quitará al trabajo al médico de familia, o como éste podrá dedicar dos horas a un paciente que lo requiera y no solo 5 minutos a cada uno. No tenemos por qué prescindir de los profesionales, sencillamente aprovechar su talento de una forma más efectiva, donde de verdad marquen la diferencia.

Siempre se ha dicho que la tecnología elimina trabajos al mismo tiempo que crea nuevos. Hace 20 años no existían Community managers, ni especialistas en SEO... Pero en este caso está pasando algo que sí es novedoso. Junto a la creación de nuevos puestos de trabajo, estamos asistiendo al rescate de profesiones que se creían ya casi extintas.

A la hora de diseñar una IA, es fundamental "enseñarla" a actuar acorde con nuestros valores, y eliminando los sesgos típicamente humanos. Hablamos de sexismo, racismo, y todos los "ismos" que se quieran poner. Pero tenemos que ir más allá, y definir qué entendemos por "inteligencia" o qué es el "bien", por poner dos ejemplos. En este caso nos movemos en el ámbito de la abstracción. Y aquí entramos en el campo de la filosofía, de la antropología y demás ciencias humanistas que creíamos obsoletas, o al menos poco prácticas para una salida profesional en el mundo actual.

Es curioso que el avance de la tecnología al final pueda hacernos más humanos.

¿Qué vínculos estableceremos con la IA?

Podemos intuir que, si la IA empieza a ser indistinguible de un ser humano a la hora de relacionarse con nosotros, podríamos empezar a formar vínculos emocionales con ella. Y no es arriesgado decir que pasará. En los últimos años nos hemos acostumbrado a relacionarnos de forma digital con otros semejantes. Gente con la que compartimos nuestras emociones pero que jamás hemos visto en persona. Pienso en los antiguos chats, pero aplicaciones de citas como Tinder, Bumble o Meetic serían un ejemplo todavía más potente, y sobre todo más masivo.

Obviamente, el ejemplo perfecto sería la película HER. Pero antes de pasar por el amor con una IA, seguramente pasaremos por la amistad. ¿Qué hace que alguien se convierta en nuestro amigo? La confianza, las situaciones que hemos vivido juntos, el tiempo que hemos compartido cosas...

Ahora pensemos, ¿por qué confiamos y pedimos consejos a nuestros amigos? Sencillamente porque nos conocen mejor que nadie y conocen nuestra historia personal. Desde ese conocimiento, nos ofrecen un consejo que tiene más posibilidades de ser acertado que si nos lo diera alguien que no nos conoce. Pero todos tenemos una parte que jamás compartimos, muchas veces ni con nosotros mismos.

Ahora imaginemos una IA que tiene acceso a todos nuestros emails, nuestros Whatsapp, nuestra interacción con todas las RRSS, qué páginas webs vemos, qué artículos leemos, etc. Esa IA no solo nos conocerá mejor que nuestros amigos, es que nos conocerá mejor que nosotros mismos. Y si eso es así, podrá asesorarnos mejor que ningún ser humano, y sin someternos a un juicio moral.

De repente la relación humana con la IA pasa del plano de una relación meramente operativa a una relación emocional. Confiaremos en ella, y no solo para que nos diga quién fue Felipe II, sino para que nos diga si Fulanito o Menganita nos interesa como pareja.

¿Es el fin de la creación humana?

Hasta ahora ChatGPT o cualquiera de las IA que están surgiendo crea conocimiento en función de la información que previamente ha sido publicada por humanos. Pero al ritmo de creación de contenidos actual, no es extraño pensar que en un par de años la mayoría de la información de la que beban (y bebamos) sea de una IA. Es decir, una IA construyendo conocimiento a partir del conocimiento previo que ha creado otra IA.

Y si el ser humano ya no crea, nuestra ventaja competitiva, nuestra razón de ser que nos ha llevado a ser la especie predominante, sencillamente ya no existe. Quizás la IA no nos elimine físicamente como en Terminator, pero si elimina o disminuye hasta la mera anécdota nuestra capacidad de crear, inventar e imaginar, en cierto modo será como asesinarnos en vida.

Por eso el renacimiento de las ciencias humanísticas se antoja tan necesario como inevitable. Pero también será un impulso para las ciencias cómo la física, la biología... De hecho, ya lo están siendo. Por poner un ejemplo, AlphaFold, una IA desarrollada por Google, predice la estructura de todas las proteínas conocidas al calcular la forma de 200 millones de moléculas. Un avance sin precedentes marcará literalmente el futuro de nuestra vida.

¿Será realmente objetivo y fiable el conocimiento que nos proporcione una IA?

Es difícil saberlo, y más en el contexto actual. Nos movemos en una sociedad muy polarizada, donde la censura, las fake news, y lo políticamente correcto han desvirtuado cualquier debate. Y es lógico pensar que esto también afectará a la IA. De hecho, ya lo está haciendo.

No es extraño que, si la información en la red es muchas veces errónea, o directamente partidista y adulterada, no pueda ocurrir lo mismo en la información generada por una IA, ya que bebe de las mismas fuentes. La única manera de intentar solucionarlo es introducir correctores, pero ¿en función de qué? Esa es la pregunta. Correctores de verificación, o también correctores que adecúen el contenido generado a los valores imperantes, seguramente serán los primeros. Pero esto abre la puerta a contenidos interesados, y sobre todo patrocinados.

Hasta ahora el modelo de negocio de búsquedas de Google con el que obteníamos información se asentaba la publicidad. Pero si ahora las nuevas IA van más allá de la búsqueda y pasan al conocimiento, ¿quién paga la fiesta? Una opción es un modelo de suscripción, pero otra igualmente posible puede ser el modelo Freemium, donde las respuestas gratuitas tengan un patrocinio adherido. Y al igual que ahora ocurre con el branded content, los publirreportajes o el product placement, poco a poco las empresas de IA irán creando nuevos espacios para sus anunciantes.

"Puede que en breve tengamos una fuente de conocimiento como nunca antes habíamos imaginado, que logre democratizar la enseñanza, que nos ayude a llegar más allá de nuestros límites, que nos haga avanzar a una sociedad más prospera, eficiente y justa, o puede que sea todo lo contrario. Dependerá de cómo usemos la inteligencia que la tecnología ha puesto en nuestras manos".

* Artículo de Raúl Somaza *