Los metadatos, son datos que describen otros datos. Se trata, por tanto, de información adicional que está presente en ficheros tales como documentos ofimáticos, fotográficos, etc y que puede ser sensible si se hace pública, pudiendo mostrar datos internos de nuestra organización.

A continuación, se va a ofrecer una guía de borrado de metadatos en algunos documentos. Estas instrucciones permiten generar documentos sin metadatos para la distribución de los mismos a terceros.

Para más información sobre el borrado de metadatos se recomienda revisar la Guía CCN-STIC835 "Borrado de Metadatos" publicada por el Esquema Nacional de Seguridad.

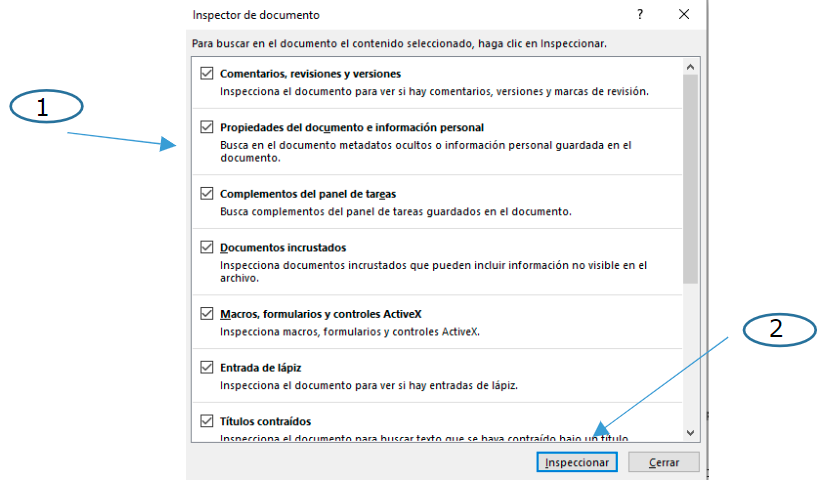

Para documentos generados con Microsoft Office se deben seguir los siguientes pasos:

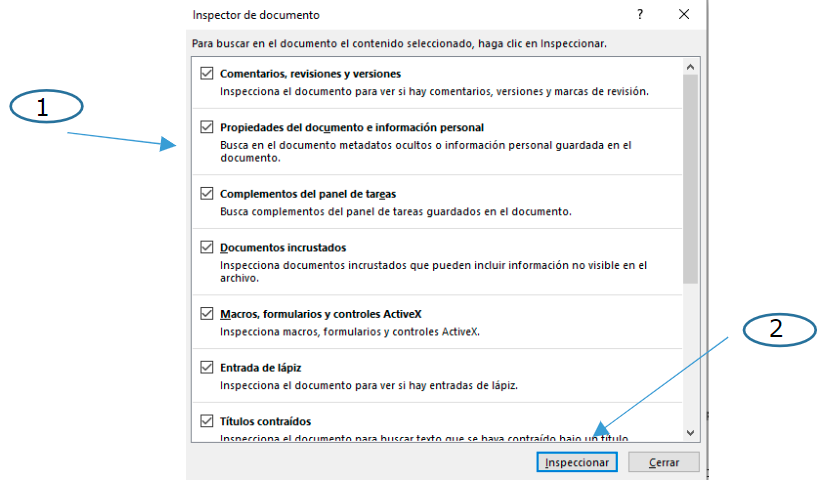

1 - "Archivo" ⇒ "Información" ⇒ "Comprobar si hay problemas" ⇒ "Inspeccionar Documento"

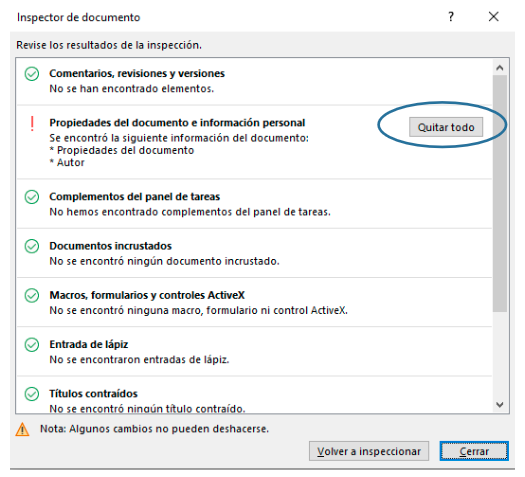

2 - Seleccionar "Propiedades del documento e información personal" ⇒ Hacer clic en "Inspeccionar"

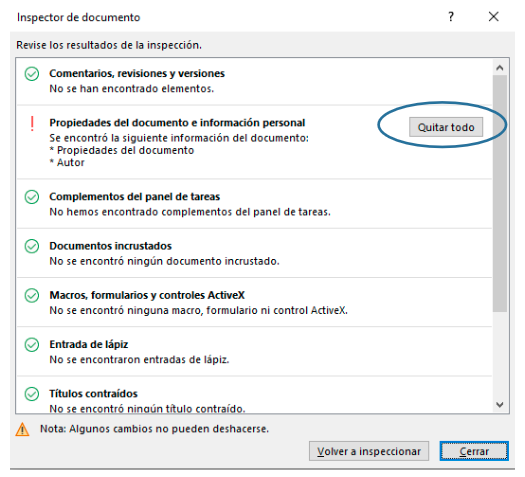

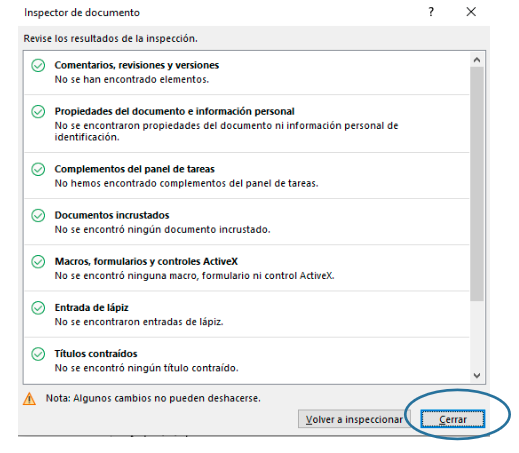

3 - Hacer clic sobre "Quitar todo" ⇒ Y por último hacer clic sobre "Cerrar"

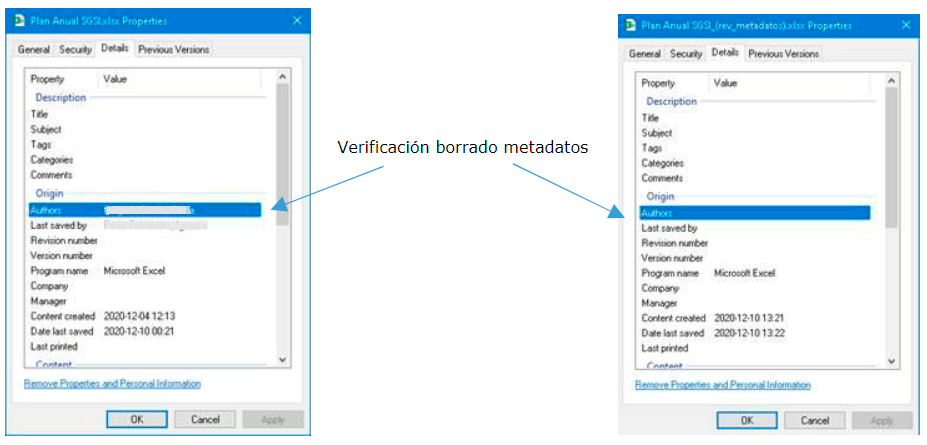

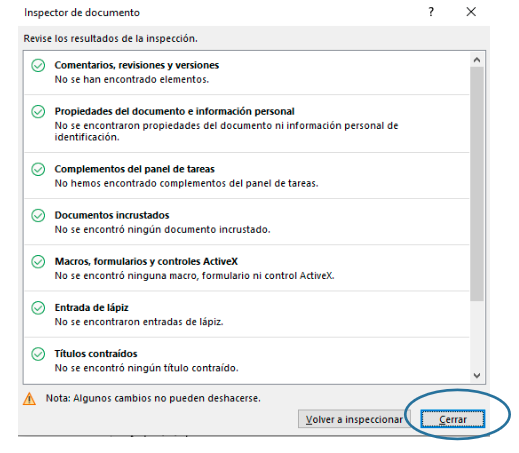

4 - Se puede verificar que los metadatos han quedado correctamente eliminados con los siguientes pasos ⇒ Clic botón derecho sobre el fichero "Propiedades" ⇒ Seleccionar "Detalles" observando como la información sobre el fichero tal como autor, etc ya no aparece.

A continuación, se indican los pasos a seguir para el borrado de metadatos en fotografías:

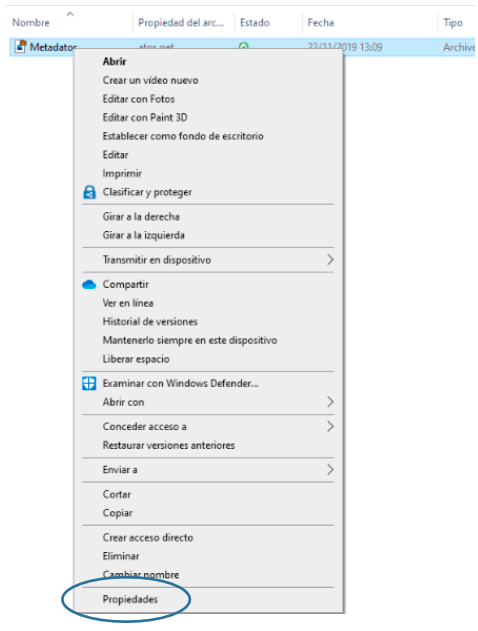

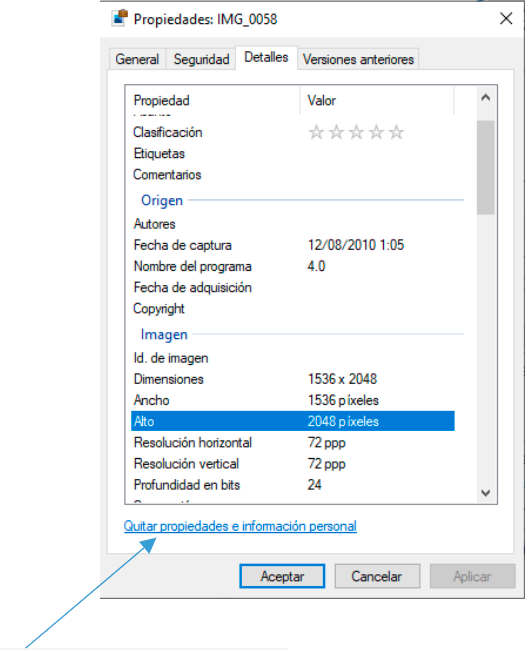

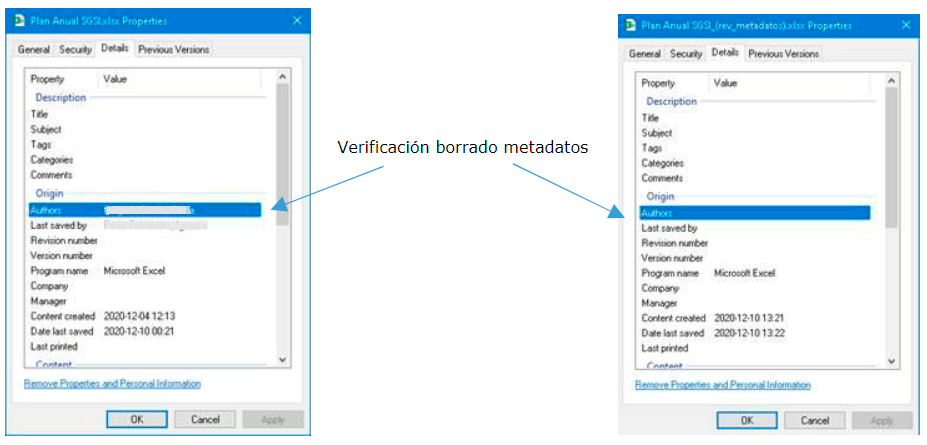

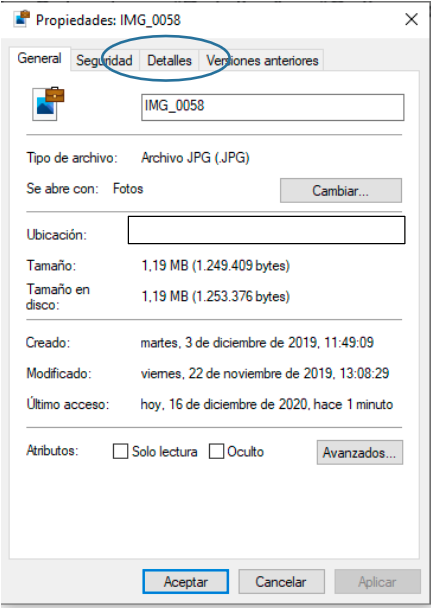

1 - Seleccionar el fichero desde el Explorador de Windows ⇒ Hacer clic en el botón derecho ⇒ seleccionar "Propiedades"

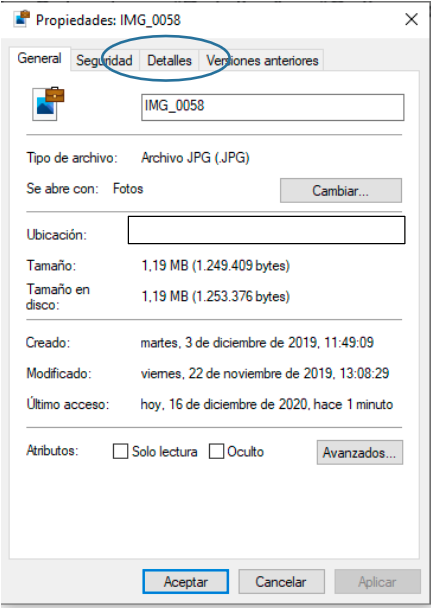

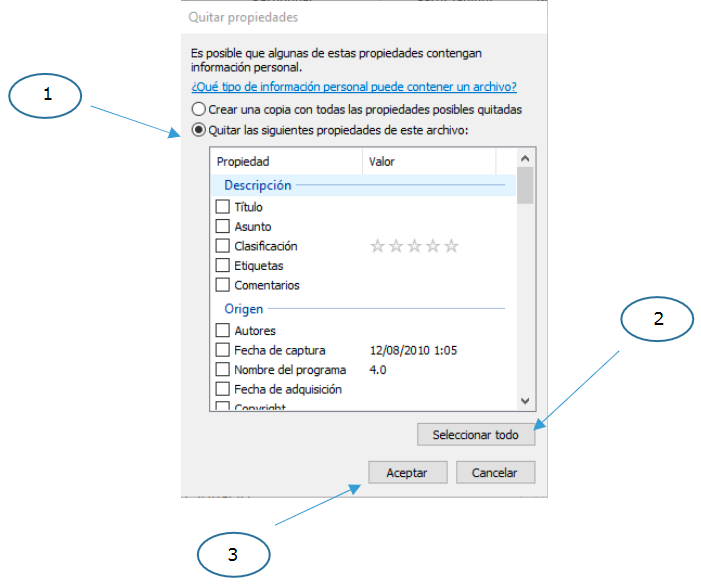

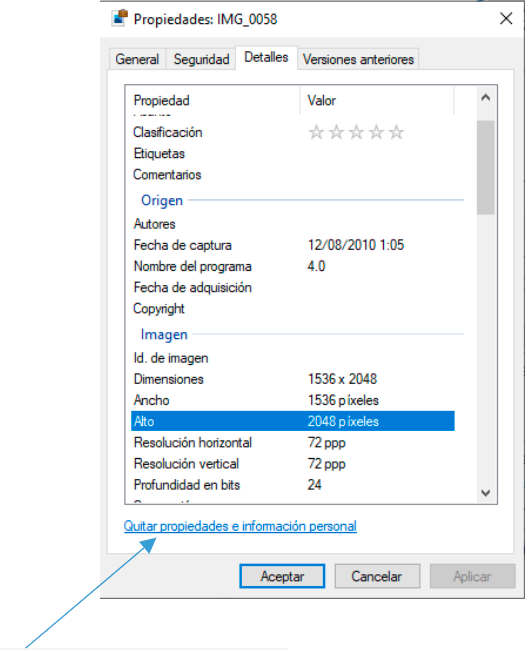

2 - Seleccionar "Detalles" ⇒ "Quitar propiedades e información personal"

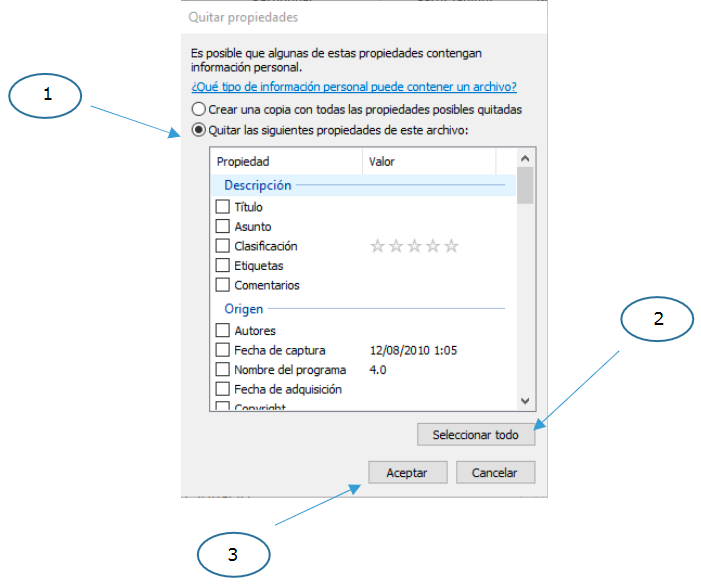

3 - Seleccionar "Quitar las siguientes propiedades de este archivo" ⇒ pulsar sobre "Seleccionar todo" ⇒ Hacer clic sobre "Aceptar"

4 - Se puede verificar que los metadatos han quedado correctamente eliminados con los siguientes pasos ⇒ Clic botón derecho sobre el fichero "Propiedades" ⇒ Seleccionar "Detalles", observando como la información sobre el fichero tal como autor, etc ya no aparece.

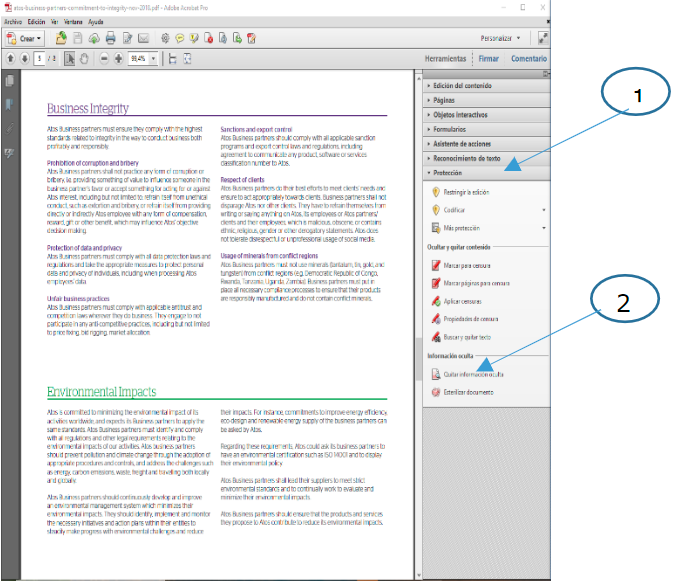

Esta función sólo está presente en la versión comercial de pago (versión Pro), no en la gratuita ("Reader").

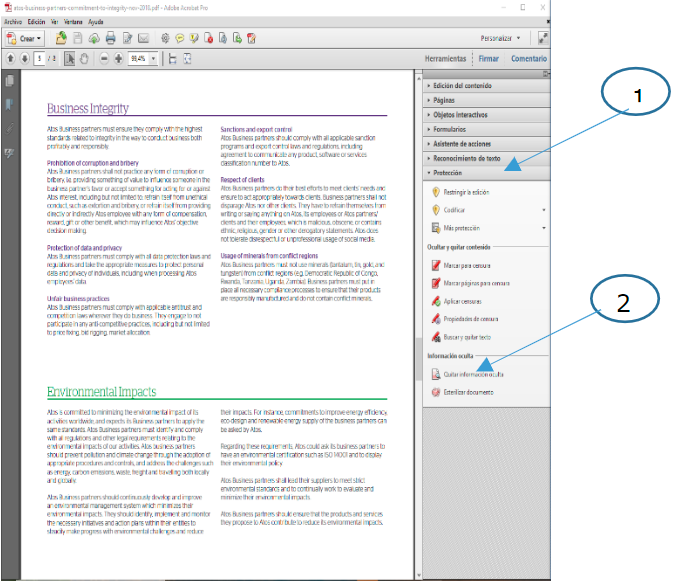

1 - Abrir el fichero PDF cuyos metadatos queremos eliminar.

2 - Seleccionar "Protección" ⇒ "Quitar Información Oculta"

3 - Seleccionar en el nuevo panel de la izquierda los datos que deseamos eliminar, en este caso "Metadatos" ⇒ Hacer clic en el botón "Quitar"

4 - Una vez que hayan sido eliminados los metadatos del archivo PDF, proceda a guardar el archivo.

A continuación, se va a ofrecer una guía de borrado de metadatos en algunos documentos. Estas instrucciones permiten generar documentos sin metadatos para la distribución de los mismos a terceros.

Para más información sobre el borrado de metadatos se recomienda revisar la Guía CCN-STIC835 "Borrado de Metadatos" publicada por el Esquema Nacional de Seguridad.

Microsoft Office

Para documentos generados con Microsoft Office se deben seguir los siguientes pasos:

1 - "Archivo" ⇒ "Información" ⇒ "Comprobar si hay problemas" ⇒ "Inspeccionar Documento"

2 - Seleccionar "Propiedades del documento e información personal" ⇒ Hacer clic en "Inspeccionar"

3 - Hacer clic sobre "Quitar todo" ⇒ Y por último hacer clic sobre "Cerrar"

4 - Se puede verificar que los metadatos han quedado correctamente eliminados con los siguientes pasos ⇒ Clic botón derecho sobre el fichero "Propiedades" ⇒ Seleccionar "Detalles" observando como la información sobre el fichero tal como autor, etc ya no aparece.

Fotografías

A continuación, se indican los pasos a seguir para el borrado de metadatos en fotografías:

1 - Seleccionar el fichero desde el Explorador de Windows ⇒ Hacer clic en el botón derecho ⇒ seleccionar "Propiedades"

2 - Seleccionar "Detalles" ⇒ "Quitar propiedades e información personal"

3 - Seleccionar "Quitar las siguientes propiedades de este archivo" ⇒ pulsar sobre "Seleccionar todo" ⇒ Hacer clic sobre "Aceptar"

4 - Se puede verificar que los metadatos han quedado correctamente eliminados con los siguientes pasos ⇒ Clic botón derecho sobre el fichero "Propiedades" ⇒ Seleccionar "Detalles", observando como la información sobre el fichero tal como autor, etc ya no aparece.

PDF en Adobe Acrobat

Esta función sólo está presente en la versión comercial de pago (versión Pro), no en la gratuita ("Reader").

1 - Abrir el fichero PDF cuyos metadatos queremos eliminar.

2 - Seleccionar "Protección" ⇒ "Quitar Información Oculta"

3 - Seleccionar en el nuevo panel de la izquierda los datos que deseamos eliminar, en este caso "Metadatos" ⇒ Hacer clic en el botón "Quitar"

4 - Una vez que hayan sido eliminados los metadatos del archivo PDF, proceda a guardar el archivo.